SAP alerte ses clients qu’une vulnérabilité critique doit être corrigée au plus vite dans ses produits :

Le CISA (Cybersecurity and Infrastructure Security Agency) a également émis une alerte :

https://us-cert.cisa.gov/ncas/alerts/aa20-195a

Description :

Cette vulnérabilité permet d’exécuter des tâches de configuration comme créer un utilisateur de type administrateur et cela sans s’authentifier au préalable

Risque :

Bien que ne concernant que les AS JAVA, cette vulnérabilité peut être exploité pour compromettre l’ensemble des applications SAP. Il est possible de pivoter d’un AS JAVA comme SOLUTION MANAGER, PI/PO et SAP PORTAL vers un backend SAP pour frauder, espionner ou saboter les applications SAP hébergeant les processus métiers critiques de l’entreprise.

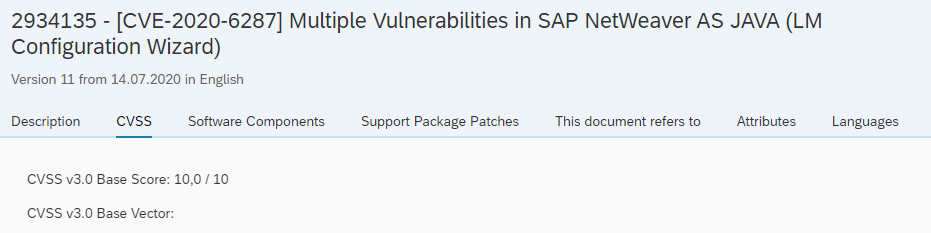

Niveau de criticité :

Il s’agit d’une vulnérabilité critique, qui a reçu la note de 10 sur 10 sur l’échelle de criticité SAP

Remédiation :

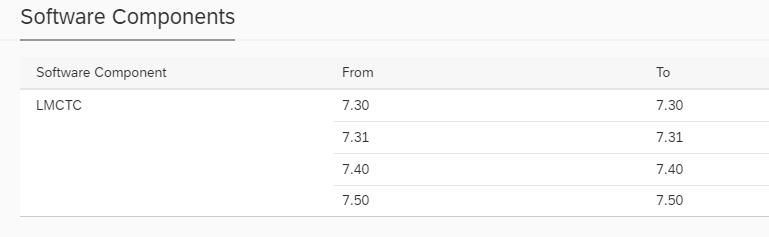

Option 1 : Appliquer le patch de sécurité (note SAP 2934135) développé par SAP pour les versions SAP suivantes

Option 2 : En cas de difficulté à appliquer le patch, la solution de contournement proposée est de désactiver la fonctionnalité vulnérable (LM configuration wizard) car elle est n’est pas vitale pour le bon fonctionnement de l’application (voir note SAP 2939665)

Voici la procédure pour désactiver cette fonctionnalité :

Disabling remote connections to CTC through URL blocking (Without any Application Server restart)

- Navigate to http(s)://<hostname>:port/nwa -> Configuration -> Infrastructure -> Java HTTP Provider Configuration -> Application Aliases.

- Uncheck the active box for the following

- CTCWebService

- ctc/core

- ctcprotocol

- Click on Save

Recent Comments